Vorbereitung von Windows Server 2022 für Exchange 2019

Um Exchange Server 2019 erfolgreich zu installieren, müssen die funktionalen Ebenen der Active Directory-Domäne und des Forests mindestens Windows Server 2012 R2 sein. Dieser Beitrag erklärt, wie du die aktuellen funktionalen Ebenen prüfst, sie anhebst und dein Active Directory für Exchange vorbereitest. Außerdem zeige ich die benötigten Komponenten und Berechtigungen auf.

Bevor die Installation von Exchange 2019 durchgeführt werden kann, müssen einige Voraussetzungen erfüllt werden. Die Exchange 2019 Postfachrolle (neben der Edge Transport Rolle die einzig verbliebene Exchange Rolle) erfordert:

- Visual C++ 2013 Redistributable Packages für Visual Studio 2013

- Unified Communications Managed API 4.0 Runtime (UCMA 4), welche auch im Exchange ISO im Ordner “UCMARedist” zu finden ist.

Installation der notwendigen Windows Features

Nachdem die beiden Pakete installiert wurden, können die Windows Features am einfachsten via PowerShell installiert werden:

Install-WindowsFeature Server-Media-Foundation, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS, Server-Media-Foundation, Web-Url-Auth, Web-Mgmt-ToolsDer Server sollte nach der Installation neu gestartet werden.

Installation des IIS-URL-Rewrite-Moduls

Das IIS-URL-Rewrite-Modul kann über den folgenden Link heruntergeladen und installiert werden: IIS-URL-Rewrite-Modul.

Vorbereitung des Active Directory und der Domänen für Exchange Server

Installieren des .NET Framework

Falls noch nicht geschehen, muss das .NET Framework installiert werden. In unserem Beispiel ist dies die Version 4.8. Nach dem Download und der Installation des Frameworks muss der Server neu gestartet werden.

Installieren des RSAT-ADDS Features

Falls das RSAT-ADDS Feature nicht bereits installiert ist, kann dies mittels PowerShell nachgeholt werden:

Install-WindowsFeature RSAT-ADDS

Hinzufügen der Schema Admins und Enterprise Admins Sicherheitsgruppen

Bevor das Schema erweitert werden kann, muss der Account Mitglied der Schema Admins und Enterprise Admins Sicherheitsgruppen sein. Diese Änderungen sollten in Active Directory vorgenommen werden und ein erneutes Ein- und Ausloggen ist erforderlich.

Anheben der funktionalen Ebenen

Anheben der Domänenfunktionsebene

Stelle sicher, dass alle Domain Controller (DCs) in der Domäne mindestens Windows Server 2012 R2 oder höher haben. Verwende folgendes Skript, um das funktionale Niveau der Domäne anzuheben:

# Hebe das Domain Functional Level an

Set-ADDomainMode -Identity "deineDomäne.de" -DomainMode Windows2012R2Domain

Anheben der Forest-Funktionsebene

Nachdem alle Domänen auf das erforderliche Niveau angehoben wurden, kannst du die Forest-Funktionsebene anheben:

# Hebe das Forest Functional Level an

Set-ADForestMode -Identity "deineDomäne.de" -ForestMode Windows2012R2Forest

Vorbereitung des Active Directory Schemas

- Mounten des Exchange Server CU ISO:

- Rechtsklick auf das ISO-Image und „Mount“ auswählen.

- Erweitern des Schemas:

- Command Prompt als Administrator ausführen und den folgenden Befehl ausführen:

E:\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataOFF /PrepareSchemaVorbereitung des Active Directory

Nach der Schema-Erweiterung können weitere Teile des Active Directory für Exchange Server vorbereitet werden:

Vorbereiten der AD:

E:\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataOFF /PrepareAD Vorbereiten der Domänen:

E:\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataOFF /PrepareAllDomainsDurch diese Schritte stellst du sicher, dass deine Umgebung bereit ist für die Installation von Exchange Server 2019. Weitere Informationen findest du in diesem Artikel.

Für detaillierte Anweisungen besuche die offizielle Microsoft Learn Seite.

Wichtig: Login-Problemen nach dem Anheben der Funktionsebenen

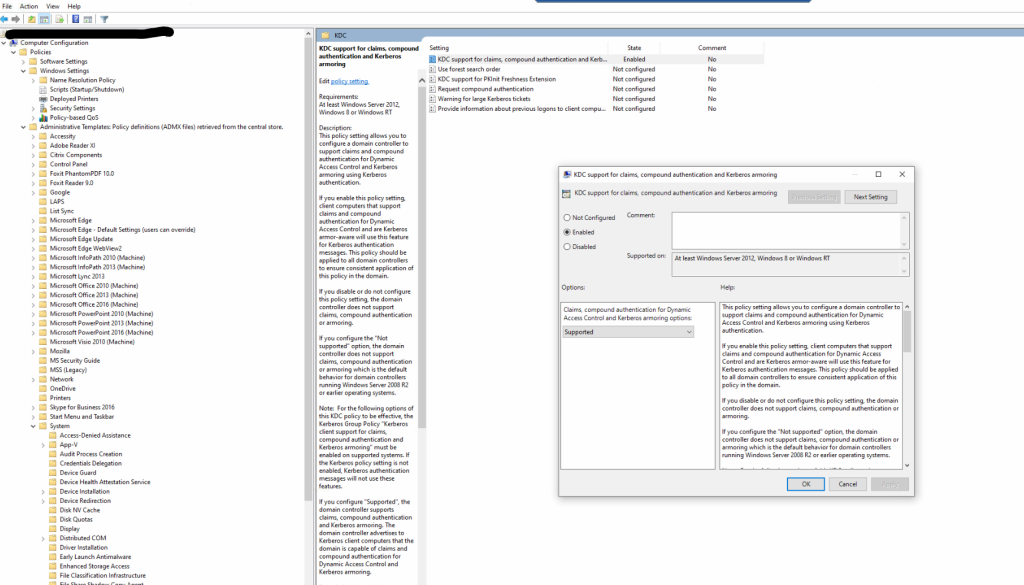

Während eines kürzlichen Upgrades auf Windows Server 2012 R2, das für die Integration von Exchange Server 2019 erforderlich war, traten bei einem Kunden Login-Probleme auf. Die Ursache lag in einer Gruppenrichtlinie, die ab einem Domain Functional Level von 2012 R2 die Unterstützung für Kerberos-Armoring, Claims und Compound Authentication auf den Domain Controllern aktiviert bzw. forciert. Diese zusätzlichen Sicherheitsmaßnahmen führten dazu, dass sich einige Clients und Anwendungen nicht mehr authentifizieren konnten, da sie diese erweiterten Funktionen nicht unterstützten.

Lösung des Problems:

Um das Problem zu beheben, wurde die Gruppenrichtlinie „KDC support for claims, compound authentication, and Kerberos armoring“ auf „Supported“ gesetzt. Pfad der Einstellung: Computer Configuration -> Policies -> Admin Templates -> System – KDC

Diese Einstellung bedeutet, dass der Domain Controller die erweiterten Sicherheitsfunktionen unterstützt, sie jedoch nicht erzwingt. Dadurch können sich alle Clients, unabhängig von ihrer Unterstützung für diese Funktionen, weiterhin erfolgreich anmelden.

Ich habe das Ganze zunächst in einer eigenen GPO getestet und anschließend in die Default-Domain-Policy aufgenommen. Auf allen betroffenen Clients kann gpupdate /force ausgeführt werden, um sicherzustellen, dass die neuen Richtlinieneinstellungen sofort angewendet werden.

Zusätzliche Überprüfungen vor dem Exchange Update

Bevor du das Exchange Update durchführst, solltest du einige zusätzliche Überprüfungen vornehmen. Hier sind die wichtigsten Punkte:

Überprüfen der Exchange Server Rolle und Version

Mit diesem Skript kannst du die Rolle und Version deines Exchange Servers überprüfen:

Get-ExchangeServer | Format-Table Name, Edition, AdminDisplayVersion

Überprüfen der Exchange Active Directory Versionen

Nach der Vorbereitung des ADs kann überprüft werden, ob das Schema erfolgreich aktualisiert wurde. Hierzu wird das folgende PowerShell-Skript verwendet:

Set-ExecutionPolicy Unrestricted -Force

# Exchange Schema Version

$sc = (Get-ADRootDSE).SchemaNamingContext

$ob = "CN=ms-Exch-Schema-Version-Pt," + $sc

Write-Output "RangeUpper: $((Get-ADObject $ob -pr rangeUpper).rangeUpper)"

# Exchange Object Version (domain)

$dc = (Get-ADRootDSE).DefaultNamingContext

$ob = "CN=Microsoft Exchange System Objects," + $dc

Write-Output "ObjectVersion (Default): $((Get-ADObject $ob -pr objectVersion).objectVersion)"

# Exchange Object Version (forest)

$cc = (Get-ADRootDSE).ConfigurationNamingContext

$fl = "(objectClass=msExchOrganizationContainer)"

Write-Output "ObjectVersion (Configuration): $((Get-ADObject -LDAPFilter $fl -SearchBase $cc -pr objectVersion).objectVersion)"

Weitere Informationen zur Bestätigung der Exchange Active Directory Versionen können auf der Microsoft-Dokumentationsseite nachgelesen werden.

Mit diesen Schritten sollte dein Windows Server 2022 erfolgreich für die Installation von Exchange 2019 vorbereitet sein. Viel Erfolg bei der Installation!

Hier noch ein guter Beitrag mit vielen Abbildungen, Step-by-Step: Installation & Configuration of Exchange Server 2019 Hybrid with Microsoft 365 [Step by Step Guide] — Part 1 | by Muhammad Faisal | Medium